Classic exploiting II: MITM

Man In The Middle (MITM)

Els atacs del tipus Man In The Middle (MITM) consisteixen en l’interceptació del tràfic de xarxa d’un usuari sense que l’usuari ni la xarxa detectin aquest robatori de tràfic.

Si un atacant consegueix realitzar un atac d’aquestes característiques, tindrà accés a tota aquella informació no xifrada que es transmeti entre l’equip d’origen i l’equip de destí. Això inclou dades sensibles com contrasenyes, tarjetes de crèdit o comptes bancaris.

Afectació

- Robatori de dades personals

- Recaptar informació per a futurs atacs

- Modificació de dades en el tràfic

Explotació

Un exemple d’atac MITM seria la suplantació de direccions MAC en una xarxa. Les xarxes públiques son les mes vulnerables a aquests atacs ja que s’hi conecta gran quantitat d’usuaris. L’atacant realitza un primer atac d’ARP poisoning.

El protocol ARP o Address Resolution Protocol és el protocol encarregat de resolució d’adreces IP en xarxes. L’atac d’ARP poisoning permet suplantar la direcció IP d’una màquina en la xarxa de forma que la resta de dispositius confonguin el dispositiu atacant i el dispositiu real.

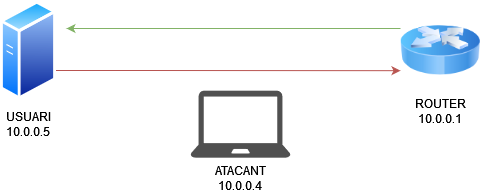

Donada la següent situació, en la qual l’atacant es troba en la mateixa xarxa que l’usuari però no té accés al tràfic del mateix:

L’atacant realitzarà els següents passos:

- Escaneig de la xarxa per a trobar la direcció IP d'una víctima

- Enviament de respostes falses del protocol ARP (ARP spoofing)

- Els dispositius de la xarxa reben les respostes falses i confonen les adreces físiques (MAC) del router, víctima i atacant

- Anàlisi del tràfic entre els dispositius

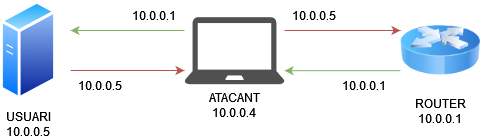

Un cop l’atacant ha suplantat la direcció IP i MAC de la víctima i la direcció IP i MAC del router trobem la següent situació:

- La víctima confón el router amb l'atacant

- El router confón la víctima amb l'atacant

Arribats a aquest punt, tot el tràfic entre el router i la víctima passa per l’atacant però tant la víctima com el router no poden identificar la presència de l’atacant. L’atacant pot fer anar programari de volcat i anàlisi de paquets com ara Wireshark per a veure tot aquell tràfic que pasa per la seva màquina (incloent el tràfic interceptat), sempre i quan les dades del mateix no es trobin encriptades.

Si les dades es troben encriptades mitjançant procediments com TLS l’atacant no serà capaç de robar dades sensibles de la víctima. Tot i així l’atacant podrà saber quins llocs web visitem i utilitzar aquesta informació per a orquestrar altres atacs com ara atacs de phishing. Addicionalment l’atacant pot executar altres atacs que invalidin l’encriptació de dades transmeses via HTTPS descobrin així les dades confidencials de la víctima.

Protegeix-te!

Mantenir l’entorn empresarial segur s’ha convertit en un requisit essencial davant la creixent aparició d’amenaces.

Si creieu que podeu ser atacats o necessiteu assesorament en ciberseguretat…