Classic exploiting III: Phishing

Phishing

Los ataques de Phishing son considerados ataques de ingeniería social, en los que el atacante se hace pasar por una persona o entidad para obtener credenciales de la víctima.

Este tipo de ataques han ido en aumento durante los últimos años debido a la facilidad técnica de los mismos y la baja concienciación del usuario final.

Los ataques de phishing son especialmente peligrosos en el entorno empresarial, ya que acostumbran a servir como punto de entrada a toda la infraestructura de la empresa. Por esta razón, ahora más que nunca, se deben conocer las buenas prácticas para identificar estos tipos de ataques y evitar caer en el engaño del atacante.

Afectación

- Robo de credenciales

- Puerta de entrada para futuros ataques

- Acceso a información confidencial

Explotación

Los ataques de phishing se basan en la mayor vulnerabilidad de todos los sistemas TI: las personas. El ataque acostumbra a preparar de la siguiente forma:

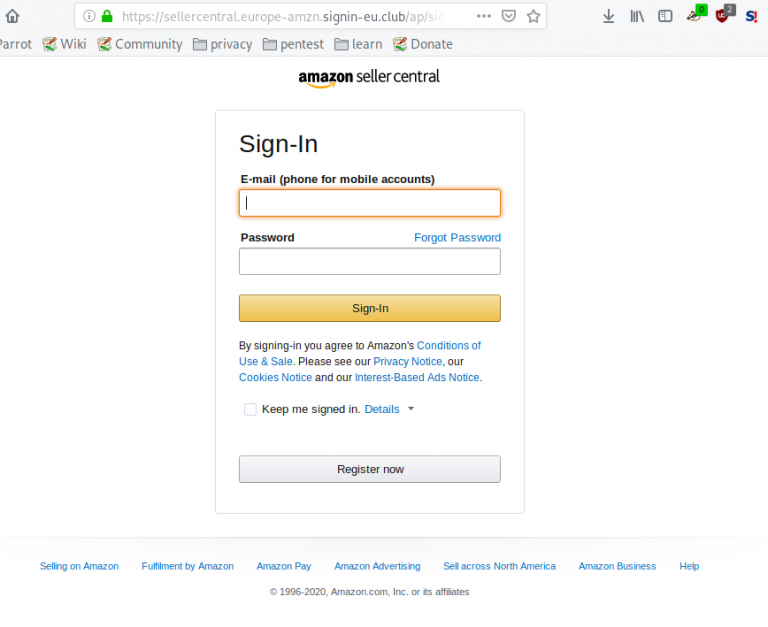

- Clonar la página de inicio de sesión de la plataforma de la cual se quiere conseguir acceso.

- Publicar el formulario falso en un dominio muy parecido al de la web real.

- Prepara un correo fraudulento dónde se pedirá al usuario iniciar sesión. Normalmente se incitará al usuario a realizar las acciones de forma urgente.

- Redirigir el formulario falso al formulario real. De esta forma, después de obtener las credenciales el usuario volverá a introducirlas en el formulario real.

También se debe recordar que los ataques de phishing se realizan tanto por correo electrónico, como por SMS y llamada telefónica.

Como evitar caer en un ataque de phishing

A continuación os damos algunos consejos para evitar caer en un ataque de phishing.

- Estar siempre alerta

Debemos procurar de estar alerta siempre que recibamos un correo que nos pida información personal, volver a iniciar sesión en una plataforma o realizar cualquier otra gestión que comporte uso de datos personales. Aunque creamos que el remitente es una persona de confianza como nuestro jefe, un familiar o compañero de trabajo, los atacantes suplantan muchas veces la identidad de estas personas para incitar esta sensación de falsa confianza y que caigamos en la trampa.

- Analizar el mensaje

Cuando recibimos un ataque de phishing podemos llegar a detectar el correo como a fraudulento si notamos que la redacción del mismo difiere de como escribe normalmente el remitente, por ejemplo un correo demasiado formal de un supuesto familiar cercano.

- Revisar las direcciones

Cuando un atacante suplanta a google.com, facebok.com o cualquier otra plataforma personal o empresarial debemos fijarnos muy buen en la dirección del remitente así como en la dirección de los links que se encuentran en el mensaje. Los atacantes juegan con nombres que se parecen mucho al dominio real, de hecho es bastante probable que no te hayas dado cuenta de que facebook.com estaba mal escrito al principio de este párrafo.

En la imagen anterior se puede observar uno de estos casos donde se suplanta a la AEAT con el dominio medidas-tributaria.es que no forma parte de la AEAT aunque es fácil pensar que si es legítimo.

- Y ante la duda...

Contactar al supuesto remitente por otra vía de comunicación para asegurarnos de la legitimidad del mismo.

Protégete!

Si creéis que podéis ser atacados o necesitáis asesoramiento en ciberseguridad…