Classic exploiting II: MITM

Man In The Middle (MITM)

Los ataques del tipo Man In The Middle (MITM) consisten en la interceptación del tráfico de red de un usuario sin que ni el usuario ni la red detecten este robo de tráfico.

Si un atacante consigue realizar un ataque de estas características, tendrá acceso a toda aquella información no cifrada que se transmeta entre el equipo de origen y el equipo de destino. Esto incluye datos sensibles como contraseñas, tarjetas de crédito o cuentas bancarias.

Afectación

- Robatorio de datos personales

- Recaudar información para futuros ataques

- Modificación de datos en el tráfico

Explotació

Un exjempli de ataque MITM sería la suplantación de direcciones MAC en una red. Las redes públicas son las más vulnerables a estos ataques ya que se conectan una gran cantidad de usuarios. El atacante realiza un primer ataque de ARP poisoning.

El protocolo ARP o Address Resolution Protocol es el protocolo encargado de resolución de direcciones IP en redes. El ataque de ARP poisoning permite suplantar la dirección de una máquina en la red de forma que el resto de dispositivos confundan el dispositivo atacante y el dispositivo real.

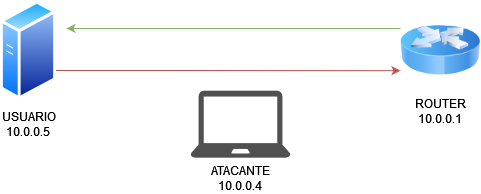

Dada la siguiente situación, en la cual el atacante se encuentra en la misma red que el usuario pero no tiene acceso a su tráfico:

El atacante realizará los siguientes pasos:

- Escaneo de la red para encontrar la dirección IP de la víctima

- Envío de respuestas falsas de ARP (ARP Spoofing)

- Los dispositivos de la red reciben las respuestas falsas y confunden las direcciones físicas (MAC) del router, víctima y atacante

- Análisis del tráfico entre los dispositivos

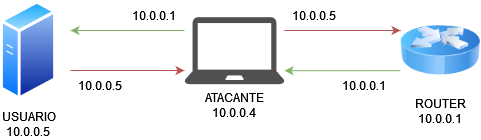

Una vez el atacante ha suplantado la dirección IP y MAC de la víctima y la dirección IP y MAC del router, encontramos la siguiente situación:

- La víctima confunde el router con el atacante

- El router confunde la víctima con el atacante

Llegados a este punto, todo el tráfico entre el router y la víctima pasa por el atacante pero tanto la víctima como el router no pueden identificar la presencia presencia del atacante. El atacante puede hacer uso de programas de volcado y análisis de paquetes como por ejemplo Wireshark para ver todo aquel tráfico que pasa por su máquina (incluyendo el tráfico interceptado), siempre y cuando los daots del mismo no se encuentren encriptados.

Si los datos se encuentran encriptados mediante procedimientos como TLS el atacante no será capaz de robar datos sensibles de la víctima. Aún así el atacante podrá saber que sitios web visitamos e utilizar esta información para orquestrar otros ataques com ahora ataques phishing. Adicionalmente el atacante puede ejecutar otros ataques que invaliden la encriptación de datos transmitidos via HTTPS, descubriendo así los datos confidenciales de la víctima.

Protégete!

Mantener el entorno empresarial seguro se ha convertido en un requisito esencial ante la creciente aparición de amenazas.

Si creeís que podeís ser atacados o necesitaís asesoramiento en ciberseguridad…